检材&题目来源https://forensics.didctf.com/

手机基本信息

…文件夹名称2024-01-15.14:19:44QQ momo 小西米

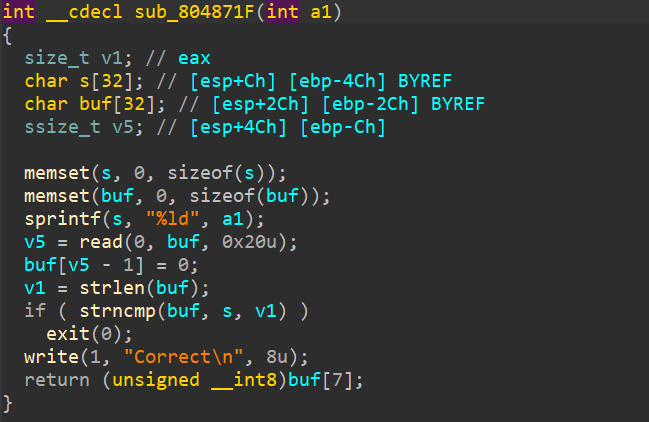

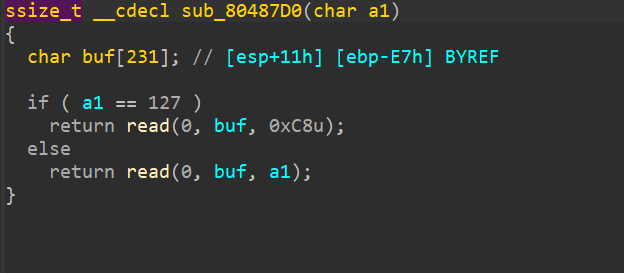

3使用itunesBackupTransfer将ios备份文件导出后分析(可在github找到项目)vscode打开文件夹后搜索ICCID即可找到89860320245121150689用如下软件打开后找到小西米语音,看log最新一条看起来这个应该就是真答案了

20240115地图数据

由于高德地图数据库是加密的,我们使用forensicstool进行解密,sqlitebrowser打开天铂华庭浏览器

Bookmarks.db使用autopsy,创建case时选择logical file,然后选择我们之前导出的ios包如上选择后打开,我们在Reports中就可以看到ios Analyzer了,用本地浏览器打开拉萨后续,当然你也可以在History.db文件中直接搜索找到,但是备份中把它删了中不存在,Histroy因此在iback viewer中是空,这里可以简单写个脚本解密一下

com.apple.mobilesafari.plist文件

| |

即时通讯

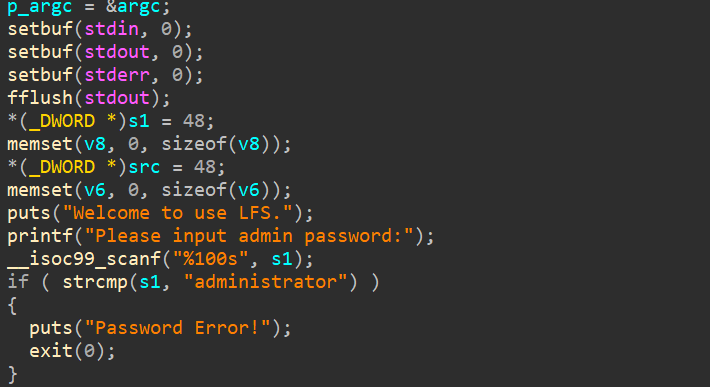

把每个通讯软件拉出来看,先看一下小西米数据库龙黑1100六百六十六一人之下都来勒但是怎么诸葛青几个都是女的?看身份证第17位即可

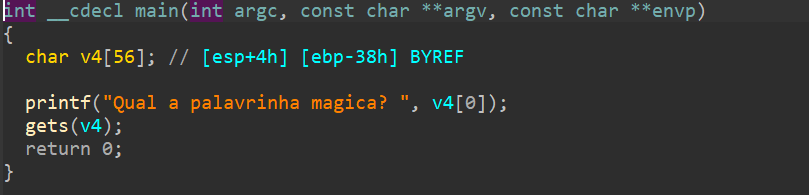

张二、李四、江三、王也APK包分析

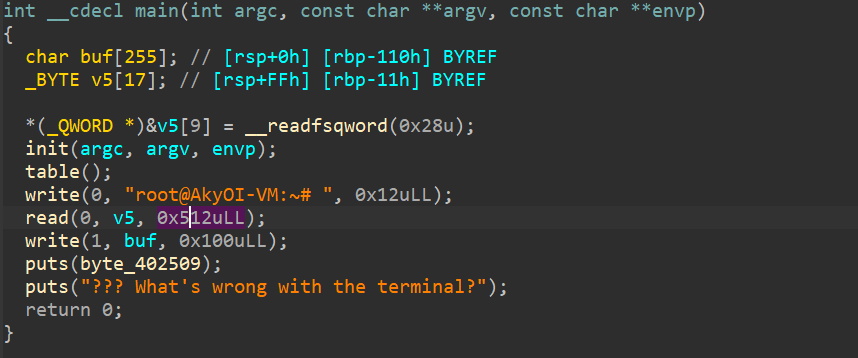

雷电打开即可看到jadx打开后进入资源文件夹,找application中有name的部分,Intent Filter便是用来注册Activity等的模块,圈起来的就是主函数名了StartShowSHA1withRSA随便看就有:1.0看jadx也可以上图就有:

10.0.102.135:8888上面也有:Readdata.zip在下面- 平台的题目没描述,找了一下:APK发送回后台服务器的数据包含以下哪些内容?(多选)

- A.手机通讯录

- B.手机短信

- C.相册

- D.GPS定位信息

- E.手机应用列表

看jadx,竟然全用函数注明了,短信

通讯录

app

所以选ABE

好下一部分

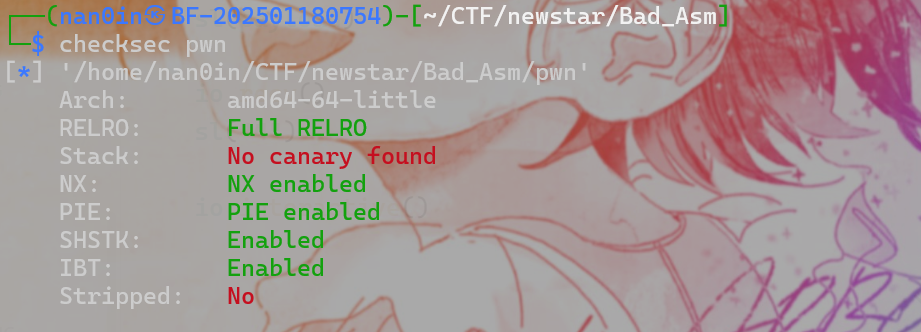

计算机取证

基本信息

FTK挂载后查看20240112系统痕迹

得用AXIOM了,挂载时也别挂加密磁盘,之后要找密钥的过滤.zip后大概率就是这个

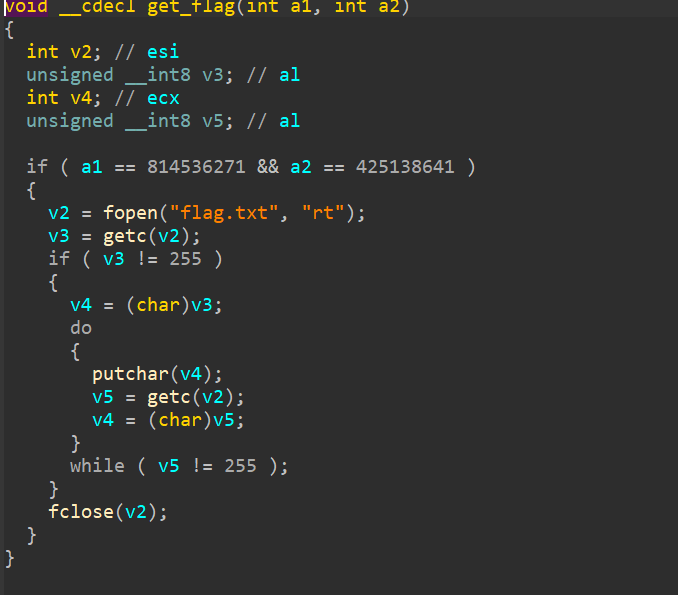

data.zip数据库分析

接上题,我们将zip文件取出后,发现有压缩包密码,在axiom中溯源不出什么东西了,我们用Autospy挂载后用tools中的file search by attributes进行搜索右键选择后view file in directory后发现在桌面(好像没什么用),退回到Recent Documents欸,有相邻的图片,名字就很奇怪,我们溯源一下,好家伙全是foxmail邮件信息,我们一个一个看一下这里就是提示了,11位手机号(知道末3位)进行压缩包掩码爆破15566666555解压出来明显是sql数据库,给他仿真还原回去具体可看这篇文章

my.ini中加上这一行跳过需要密码登录,然后用我们解压出的data文件夹把这里的data文件夹替换了答案

2021-03-17.15:49:52:(5不知道显示出了什么问题我修改排序顺序以后emp_no才正常显示,SQL查询语句 | |

488313team_list中有Finance部门,本来想在hiredate中直接找,但是排序会出问题,写查询吧

1486邮箱服务器

备忘录里有但是是Bitlocker的密码hamilserver就是邮箱服务器,找到后密码用随波逐流梭一下

900110对应3个账户应该对应3个吧我去还真是想起之前还有个待会见的图片,随波逐流爆一下宽高中国路999号OVER~

由于服务器带宽小大文件传不过去,所以基本没用取证一把梭工具,嘻嘻